| پایان نامه ارشد: یک روش جدید برای رمز نگاری دادهها در محیط ابر(بخش دوم شبیه سازی)

سورس کد شبیه سازی پایان نامه ارشد امنیت داده در بستر کلود به همراه سورس C و سورس کد کلادسیم و نتایج شبیه سازی و کتابچه پایان نامه |

|

| دسته بندی | سی شارپ | # C |

| فرمت فایل | rar |

| حجم فایل | 12662 کیلو بایت |

| تعداد صفحات فایل | 122 |

قرار دادن دادههای امن شده در ابر با استفاده از ترکیب چندین الگوریتم

5-1 مقدمه

ما برای رمزنگاری دادههایی که در ابر نگهداری میکنیم، دنبال یک روش رمزنگاری مناسبی هستیم که ضمن داشتن امنیت خوب، ساده باشد. الگوریتم رمزنگاری تنها برای خود ما شناخته شده است و برای دیگران مخفی میباشد. با توجه به اینکه هدف ما رمزگذاری دادهها و ارسال آنها به ابر و بازیابی دادههای رمزشده از ابر میباشد، لذا رمزکننده و بازکننده ی بستهها خود ما هستیم. بنابراین نیازی به رمزنگاری نامتقارن نیست و ما باید یک مکانیزم رمزنگاری متقارن در نظر بگیریم.

5-2 رمزگذاری JAE (Jafar Alinezhad Encode)

از اینکه در ابر ما نمیدانیم اطلاعات ما کجا و دست چه کسانی قرار میگیرد، ما را براین وا داشت که دادههای مهم شرکت را کد شده داخل ابر کپی کنیم بطوری که اگر دست کسی هم افتاد نتواند به محتوای آن دسترسی پیدا کند. برای رسید به این هدف از الگوریتم ترکیبی و منحصربهفردی استفاده کردهایم که در ذیل به تشریح آن میپردازیم.

مراحل ساخت جداول حروف رمزنگاری

در جدول 5-1 حروفاتی که اگر حرفی بین کلمه بار دوم تکرار شود از عددی که به آن اختصاص داده شده، بجای آن حروف استفاده میشود تا فراوانی داده یکسان شود. برای این منظور ما از جدول 6-2 فراوانیهای زبان انگلیسی استفاده کردیم، که فراوانیهای حروفات زبان انگلیسی را بر حسب بیشترین تعداد تکرار نشان میدهد.

در جدول بالا فراوانیهای زبان انگلیسی را نمایش میدهد که ما فقط 5 تا از آنهایی که بیشترین تکرار را داشتن بر حسب فرمول جدول 5-2، بصورت کران بالای برای آن در نظر گرفتیم چونکه عددهای 7.5 و 7.0 را بتوانیم گِرد کنیم، از این رابطه استفاده میکنیم.

5-1 روش پیشنهادی

رمز DES یک رمز بلوک متقارن است که دارای 56 بیت کلید بوده و در هر بلوک 64بیت داده را رمز میکند. روش پیشنهادی ما نیز یک رمز بلوک متقارن است که دارای 56 بیت کلید بوده و بر اساس DES بنا شده است. با توجه به یکسان بودن طول کلید در روش ما و روش DES، امنیت کلید در دو روش یکسان خواهد بود. با اینحال روش ما بدلیل تعداد دورهای کمتر، دارای سرعت بهتری نسبت به DES است. ما برای ارائه روش جدید، دو تغییر در الگوریتم DES اعمال کردهایم که منجر میشود هم زیرکلیدهای مراحل و هم خروجی تابع F در هر دور (در حالتی که کلید در دو روش یکسان باشد)، نسبت به DES تغییر پیدا کنید.

در روش پیشنهادی ما بجای 16 دور، از 2 دور استفاده میکنیم. دلیل انتخاب 2 دور اینست که حداقل 2 دور نیاز است تا مقادیر ورودی الگوریتمهای مبتنی بر فیستل تغییر کند. یعنی در دور اول الگوریتم، رشته ورودی سمت راست و در دور بعدی رشته ورودی سمت چپ تغییر میکند. بلوک دیاگرام الگوریتم پیشنهادی در شکل5-1 نشان داده شده است.

فصل پنجم: روش پیشنهادی... 74

5-1 مقدمه. 75

5-2 رمزگذاری JAE (Jafar Alinezhad Encode) 75

5-3 روش پیشنهادی.. 79

5-4 نتایج آزمایش ها 89

5-5 شبیه سازی محیط مجازی ابر 98

5-6 توسعه روش پیشنهادی.. 101

جدول 5- 1: شماره گذاری حروفات.. 75

جدول 5- 2: جدول فراوانیهای زبان انگلیسی. 76

جدول 5- 3: بیشترین فراوانیهای جدول حروفات انگلیسی. 76

جدول 5- 4: حروفاتی که باهم استفاده میشوند. 76

جدول 5- 5: اختصاص اعداد منحصر بفرد برای حروفات دوتایی اکثرا باهم تکرار میشوند. 77

جدول 5- 6: اختصاص اعداد منحصر بفرد برای حروفات سه تایی اکثرا باهم تکرار میشوند. 77

جدول 5- 7: جدول رمزنگاری داده ها 78

جدول 5- 8: مقدیر توابع مورد نیاز 83

جدول 5- 9: یک مثال در الگوریتم پیشنهادی.. 86

جدول 5- 10: تریس یک مثال در الگوریتم پیشنهادی توسعه یافته. 101

شکل 5- 1: بلوک دیاگرام روش پیشنهادی.. 80

شکل 5- 2: یک دور از روش پیشنهادی.. 80

شکل 5- 3: شبه کد الگوریتم پیشنهادی.. 82

شکل 5- 4: تولید زیرکلیدها 82

شکل 5- 5: مقایسه زمان رمزگذاری و رمزگشایی DES به ازای کاراکترهای مختلف از 50 تا 1000. 87

شکل 5- 6: مقایسه ناحیه ای زمان رمزگذاری و رمزگشایی DES به ازای کاراکترهای مختلف از 50 تا 1000. 87

شکل 5- 7: زمان رمزگذاری و رمزگشایی DES به ازای کاراکترهای مختلف از 1000 تا 10000. 88

شکل 5- 8: مقایسه ناحیه ای زمان رمزگذاری و رمزگشایی DES به ازای کاراکترهای مختلف از 1000 تا 10000. 88

شکل 5- 9: مقایسه زمان رمزگذاری و رمزگشایی NDES به ازای کاراکترهای مختلف از 50 تا 1000. 89

شکل 5- 10: مقایسه ناحیه ای زمان رمزگذاری و رمزگشایی NDES به ازای کاراکترهای مختلف از 50 تا 1000. 89

شکل 5- 11: مقایسه زمان رمزگذاری و رمزگشایی NDES به ازای کاراکترهای مختلف از 1000 تا 10000. 90

شکل 5- 12: مقایسه ناحیه ای زمان رمزگذاری و رمزگشایی DES به ازای کاراکترهای مختلف از 1000 تا 10000. 90

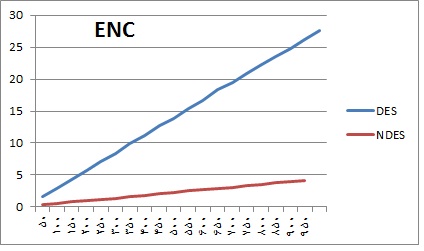

شکل 5- 13: مقایسه زمان مورد نیاز برای رمزگذاری 50 تا 1000 کاراکتر در روش DES و NDES. 91

شکل 5- 14: نمایش ناحیه ای زمان مورد نیاز برای رمزگذاری 50 تا 1000 کاراکتر در روش DES و NDES. 91

شکل 5- 15: مقایسه زمان مورد نیاز برای رمزگشایی 50 تا 1000 کاراکتر در روش DES و NDES. 92

شکل 5- 16: نمایش ناحیه ای زمان مورد نیاز برای رمزگشایی 50 تا 1000 کاراکتر در روش DES و NDES. 92

شکل 5- 17: مقایسه زمان رمزگذاری و رمزگشایی 3DES به ازای کاراکترهای مختلف از 50 تا 1000. 93

شکل 5- 18: مقایسه ناحیه ای زمان رمزگذاری و رمزگشایی 3DES به ازای کاراکترهای مختلف از 50 تا 1000. 93

شکل 5- 19: مقایسه زمان مورد نیاز برای رمزگذاری 50 تا 1000 کاراکتر در روش 3DES و NDES. 94

شکل 5- 20: نمودار ناحیه ای مقایسه زمان مورد نیاز برای رمزگذاری 50 تا 1000 کاراکتر در روش 3DES و NDES. 94

شکل 5- 21: مقایسه زمان مورد نیاز برای رمزگشایی 50 تا 1000 کاراکتر در روش 3DES و NDES. 95

شکل 5- 22: نمودار ناحیه ای مقایسه زمان مورد نیاز برای رمزگشایی 50 تا 1000 کاراکتر در روش 3DES و NDES. 95

شکل 5- 23: مدل کلادسیم. 96

شکل 5- 24: شکل معماری کلادسیم و نمونه کد. 96

شکل 5- 25: شرح سناریو 97

شکل 5- 26: شکل نمونه اجرا شده 98

شکل 5- 27: شکل اجرا شده نرم افزار ما در بستر ماشین مجازی.. 98

شکل 5- 28: فلوچارت تولید زیرکلیدهای الگوریتم پیشنهادی توسعه یافته 100

سورس کد شبیه سازی پایان نامه ارشد امنیت داده در بستر کلود به همراه سورس #C و سورس کد کلادسیم و نتایج شبیه سازی و کتابچه پایان نامه